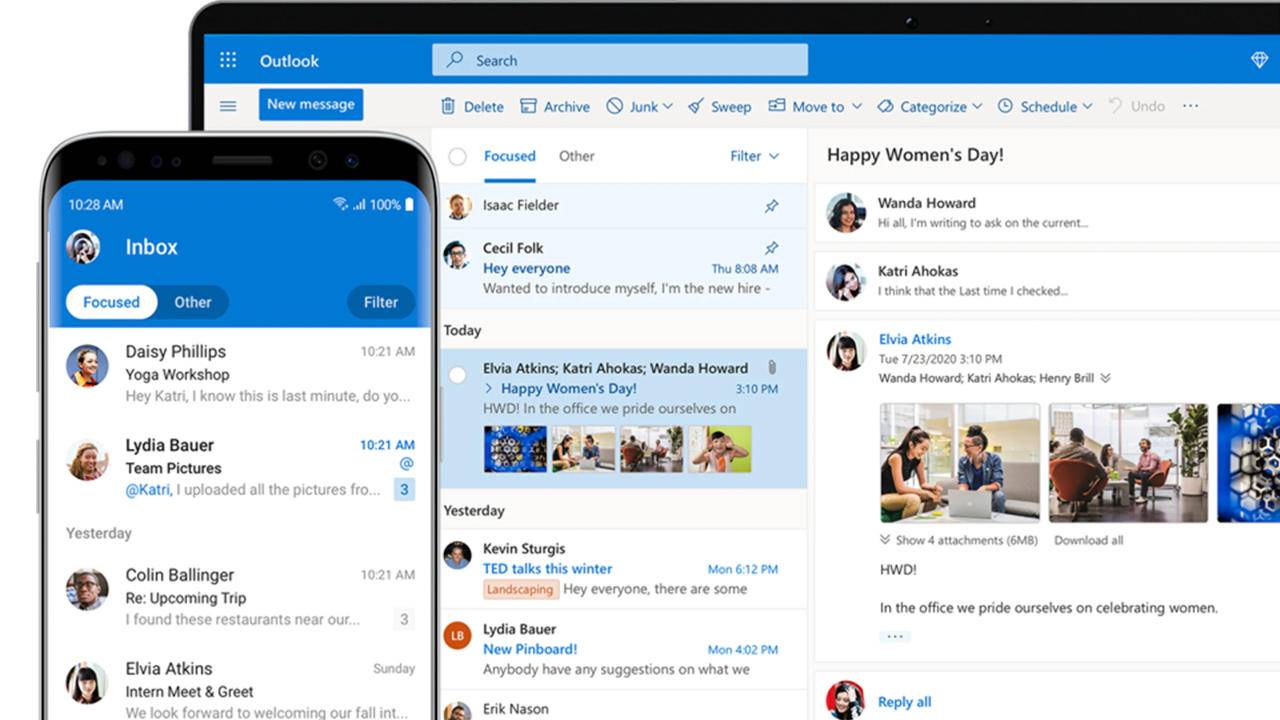

据研究人员称,在过去的几年中,企业社区中Office 365的采用呈指数增长。Office 365的普及从本质上吸引了攻击者的注意力,他们发起这种网络钓鱼活动的主要动机是窃取Office 365凭据。

研究人员发现了他们所描述的“看似简单的Office 365网络钓鱼活动”。在此攻击中,黑客利用了Adobe Campaign的重定向机制,这是一系列解决方案,可帮助客户跨其所有在线和离线渠道提供个性化的广告系列。

攻击者还使用了一个著名的领域,例如三星。这样,攻击者成功躲过了要害,绕过了安全软件,进一步将潜在的受害者重定向到了以Office 365为主题的网络钓鱼网站,无辜的Office 365用户最终将其暴露给攻击者。

为了扩大其网络钓鱼活动的范围,攻击者进一步入侵了其他信誉良好的网站,注入了恶意脚本,该脚本模拟了与Adobe类似的重定向机制。黑客还利用其他一些技巧“隐藏网络钓鱼工具,并避免在攻击的每个阶段都被发现”。

vheck Point研究人员发现了一个网络钓鱼活动,该网络向受害者发送了“丢失的语音消息”电子邮件。有趣的是,其中43%的攻击针对欧洲公司,其余攻击者针对亚洲和中东公司。

“来自受信任服务器的消息”

虚假的电子邮件警报提示用户单击将其转到其Office 365帐户的按钮。而且,这些电子邮件的顶部还带有通知,这很可怕。

一旦受害者单击该按钮,他们就会被重定向到一个伪装为Office 365登录页面的网络钓鱼网站。有趣的是,这些电子邮件中的大多数来自多个生成的地址,这些地址引用了牛津大学(英国)的合法子域

_story.jpg)