谷歌安全研究人员发现的一个漏洞已向三星披露,并在软件更新中进行了修补,许多现代设备将在本月看到OTA。这是一个必需的更新(因为大多数面向安全的更新都是),并且三星手机的所有用户应尽快加载该更新。此更新适用于2014年以来售出的几乎所有智能手机。

三星与该漏洞的连接采用图像格式Qmage(.qmg),并于今年早些时候在三星设备上被发现。Google的“零号项目”漏洞搜寻团队成员Mateusz Jurczyk发现了该漏洞,并报告了该漏洞对上半个十年来基本上售出的每台三星设备的潜在影响,因为三星开始以其Android风格支持Qmage图像格式。

该漏洞可能会利用Android图形库(Skia)处理Qumage图像的方式。如果将Qmage图像发送到Samsung设备,则会将其(或曾经)发送到设备的Skia库中进行处理。如果将完整尺寸的图像发送到手机,则Android中的Skia库将以多种方式处理图像-例如,调整大小以可能在通知中显示。

攻击如何发生

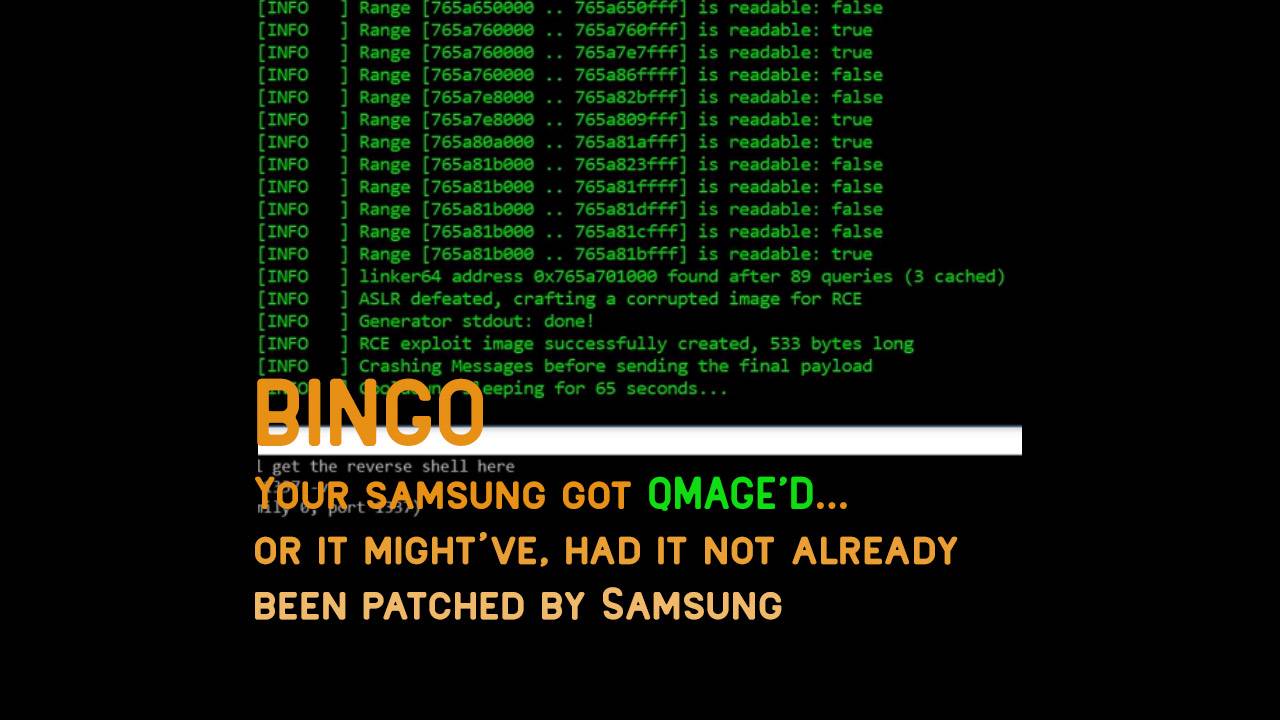

攻击者向三星设备的用户发送了许多MMS消息,每条MMS消息都试图猜测Skia库在特定Android设备内存中的位置。注意:第一步非常疯狂-在大约100分钟的过程中,它需要数十甚至数百条消息发送-并不是很精妙。观看下面的视频,了解其效果。

找到Android设备的Skia库后(将其随Android ASLR随机放置,这很好,但如本漏洞利用所示,显然不完美),可以进行下一步。下一步包括Qmage图像。该图像是使用与前一百条左右的探测消息相同的MMS系统发送的。Qmage映像的编码方式允许发生真正的攻击。

所有这些都可以在没有受害者的任何用户输入的情况下完成。因此,这是一个0单击漏洞。可以肯定的是,这是一个坏消息。幸运的是,似乎该漏洞是在概念验证工作之外被用来攻击设备之前被发现的。

立即获取修复

如果您拥有三星智能手机,则很有可能在本周或非常很快地从三星获得安全更新。转到“设置”,滚动到“设置”列表的底部以找到“系统更新”,点击它,然后点击“检查系统更新”。如果您尚未将设备设置为进行自动安全更新,则可能还需要花些时间这样做。